Marie Moe er forsker ved SINTEF Digital

Vår avhengighet av systemer som styres av programvare øker raskere enn vår evne til å sikre systemene. Når alle dingser kobles på internett, blir vi mer sårbare for hacking. Dette er ikke bare en trussel mot informasjonssikkerhet og personvern, men også mot liv og helse.

Problemstillingen er hyperaktuell i helsesektoren. Livskritisk medisinsk utstyr og systemer som inneholder sensitiv pasientinfo, kobles i økende grad opp mot internett. Målet er effektivisering og bedre behandling. Men da må brukerne kunne stole på utstyret og IT-systemene.

Det siste året er flere sykehus utenlands blitt rammet av kryptovirus. Disse skadelige programmene har satt datasystemer for håndtering av pasientinformasjon ut av spill i en slik grad at avdelinger måtte stenges ned og pasienter avvises.

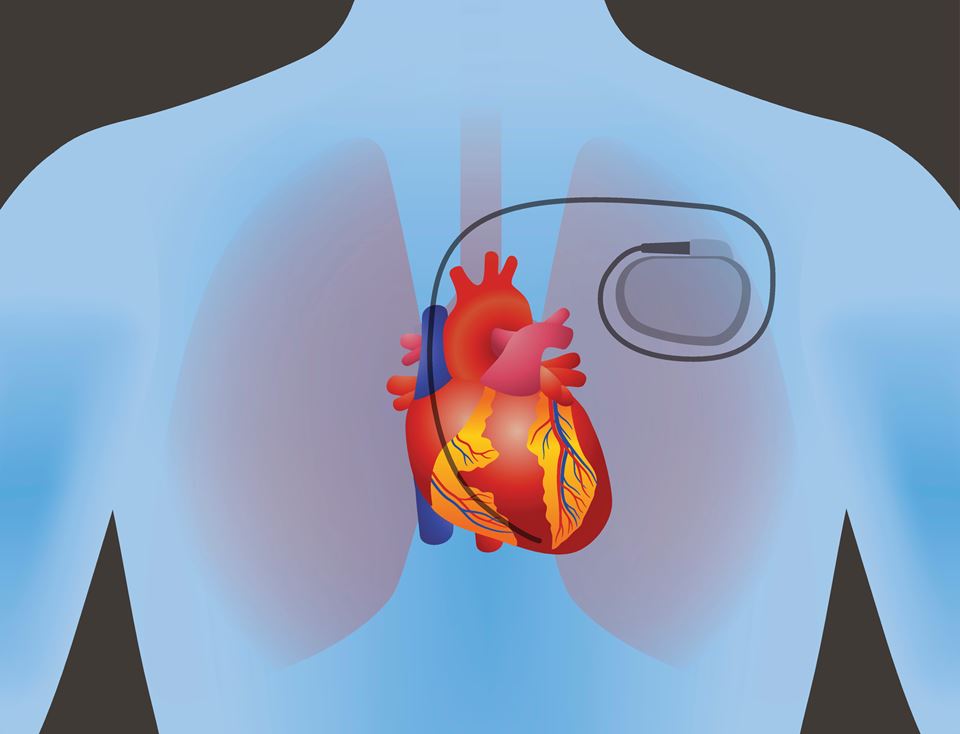

Også utstyr som brukes til behandling, kan hackes. Dagens pacemakere og implanterte hjertestartere har trådløs kommunikasjon og kan kobles på internett. I fjor ble produsenten St. Jude Medical sterkt kritisert av sikkerhetsforskere som hadde funnet sårbarheter i utstyr for hjemmeoppfølging av pacemakerpasienter. Den amerikanske tilsynsmyndigheten FDA har gransket saken og bekreftet 9. januar i år at sårbarhetene eksisterte.

Ingen pasientskader – ennå

Så langt har ingen pasient kommet til skade på grunn av hacking. Dette er strengt tatt ren flaks.

I et forskningsprosjekt ved Sintef har vi sett nærmere på utstyret St. Jude Medical ble kritisert for. Det viste seg at den trådløse ruteren som står hjemme hos brukeren og kommuniserer med pacemakeren, hadde sikkerhetshull. Disse kunne åpne for at en hacker via internett kunne logge seg på og sende kommandoer til implantatet.

I verste fall kunne noen ha utnyttet dette til å tømme batteriet på pacemakeren. Alternativt kunne de endre programmeringen slik at hjerterytmen hos brukeren ikke fikk nødvendig stimulering, med dødelig utfall som en mulighet.

Historien er ikke enestående.

Utdaterte operativsystem

Konsulenter som gikk gjennom IT-sikkerheten på flere amerikanske sykehus, avdekket at snokere hadde kommet seg inn på sykehusnettet via usikrede MR-maskiner, røntgenapparat og strålebehandlingsapparat. Fellestrekket var at dette utstyret hadde utdaterte operativsystem.

Angripere kunne dermed utnytte kjente sårbarheter til å få fotfeste i nettverket og derfra få tilgang til systemer med sensitiv informasjon.

Profiterte på funn

Det spesielle med St. Jude-saken var at forskerne i oppstartbedriften MedSec som fant sårbarhetene, gikk utradisjonelt frem – for å tjene penger på funnet. De slo seg sammen med et investorselskap og profiterte på børshandel ved å shorte aksjene i St. Jude Medical før de publiserte rapporten om sårbarhetene.

Påstandene ble avvist av St. Jude Medical, som har saksøkt forskerne og investorene. Utfallet av rettstvisten er ikke kjent enda. Men amerikanske myndigheter bekreftet altså nylig at sårbarhetene eksisterte. Samtidig publiserte St. Jude Medical sikkerhetsoppdateringer som tettet noen av de mest kritiske sikkerhetshullene.

Pasienter levde i uvisshet

Fremgangsmåten til MedSec har skapt debatt. Vanligvis vil en ansvarlig sikkerhetsforsker prøve å gå i dialog med utstyrsprodusenten og gi denne tid til å fikse sårbarheter før de offentliggjøres. Forskeren kan også velge direkte kontakt med tilsynsmyndighetene, som vil gå i dialog med produsenten.

Her tok det hele fem måneder fra sårbarhetene ble gjort offentlig kjent, til produsenten innrømte problemet. Først da kom en sikkerhetsoppdatering og informasjon til pasienter og helsepersonell om hvordan disse skulle sikre seg. Imens levde hundretusenvis av pasienter i uvisshet, med motstridende informasjon og skremmende nyhetsoverskrifter.

Europa mangler retningslinjer

Amerikanske myndigheter har nå publisert retningslinjer for hvordan produsenter av medisinsk utstyr skal håndtere cybertrusler. Europa har krav om rapportering av uønskede hendelser med medisinsk utstyr, knyttet eksempelvis til brukerfeil og tekniske feil. Men europeiske retningslinjer for rapportering av sårbarheter eller hendelser relatert til cybersikkerhet, finnes ennå ikke. Dessverre.

Artikkelen sto i Dagens Næringsliv fredag 20. januar 2017 og gjengis her med DNs tillatelse.